Intel: Nowe urządzenia, to nowe cele cyberataków. Jak się ustrzec? (INFOGRAFIKA)

Życie w ciągłym ruchu, rozwój technologii związanych z trendem Internet of Things (IoT) oraz potrzeba nieustającego dostępu do informacji i kontroli całego świata przy pomocy tabletu lub smartfona sprawiają, że wystawieni jesteśmy na co dzień na zagrożenia zupełnie nowego typu. Urządzenia mobilne i inteligentne (IoT), takie jak technologiczne gadżety (wearables), stają się bowiem dla cyberprzestępców idealną furtką do naszego świata.

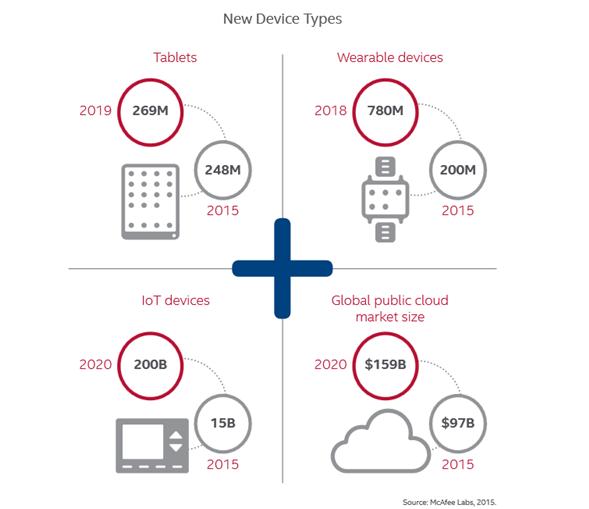

Nowe typy urządzeń

Od kilku lat Intel Security prognozuje, że liczba urządzeń przenośnych, a także urządzeń IoT będzie sukcesywnie wzrastać. Rok 2015 pokazał jednak, że skok ten będzie niewiarygodnie szybki, a ostatnie pięć lat rozwoju trendu IoT to tylko niewielka część tego, co przyniosą lata kolejne. Za wszystko odpowiedzialny jest spadek kosztu opracowania urządzeń z technologią IoT, który spowodował nagły wzrost produktów tego typu na rynku; pojawiły się też nowe modele ich użytkowania i modele biznesowe. Prototypy stają się błyskawicznie produktami, debiutujące gadżety przyjmują się od razu na rynku w zastosowaniach zarówno konsumenckich, jak i przemysłowych oraz handlowych. To wszystko prowadzi do tego, że firmy nie inwestują czasu w odpowiednie zabezpieczenia, pozostawiają kwestię bezpieczeństwa mocno zaniedbaną. To duże zagrożenie – urządzenia IoT bowiem są często pierwszym ogniwem w spektakularnych atakach cyberprzestępczych, obejmujących wtargnięcia do systemów informatycznych i kradzieże dużych baz danych. Warto pamiętać, że hakerzy nie są zainteresowani samym urządzeniem, a chcą za jego pośrednictwem uzyskać dostęp do innych urządzeń i danych znajdujących się w sieci organizacji.

– Jak każda nowinka technologiczna IoT niesie ze sobą szereg zagrożeń – mówi Arkadiusz Krawczyk, Country Manager w Intel Security Poland. – Według nas największym wyzwaniem jest w tym wypadku zabezpieczenie przesyłu danych oraz wszystkich warstw, nie tylko urządzeń konsumenckich, ale również serwerów.

Smartfon, tablet – centrum dowodzenia

W nowej rzeczywistości świata podłączonego do sieci, w którym na co dzień funkcjonujemy, największym zagrożeniem wydaje się to, że odzież i akcesoria z gadżetami technologicznymi staną się celem ataków mających na celu naruszenie bezpieczeństwa smartfona lub tabletu, którym te urządzenia są zarządzane. Centrum dowodzenia całego ekosystemu urządzeń IoT, czy to inteligentnych zegarków, czy systemów kontrolujących najróżniejsze procesy w naszych domach i ciałach (monitoring tętna, włączanie muzyki, zamykanie rolet czy sterowanie klimatyzacją), stały się właśnie nasze smartfony i tablety. Są one idealnym zbiorem informacji wywiadowczych dla cyberprzestępców, którzy zdobywają je, bazując na lukach w tworzonych niedbale aplikacjach mobilnych obsługujących nasze urządzenia. A problem, jak pokazują badania McAfee Labs, wcale nie jest mały. Z analiz wynika bowiem, że w wielu popularnych aplikacjach, w których specjaliści ds. bezpieczeństwa odnaleźli podatności, przez wiele miesięcy producenci nie wprowadzili istotnych poprawek. To oznacza, że w rynkowym pędzie do sprzedażowego sukcesu firmy zapominają o tym, co najważniejsze, czyli o bezpieczeństwie użytkowników aplikacji.

– Przewidujemy, że właśnie ataki na smartfony i tablety będą największym zagrożeniem w zbliżających się latach – dodaje Arkadiusz Krawczyk. – Hakerzy ostrzą sobie zęby na przechowywane w mobilnych urządzeniach dane oraz na przepływające przez nie ważne informacje.

Jak się chronić?

Jak należy chronić swoje smartfony i tablety, które teraz jeszcze dodatkowo rozszerzyły swoje zastosowanie o zarządzanie inteligentnymi urządzeniami i stały się jeszcze smakowitszym kąskiem dla cyberprzestępców? Stosowanie się do kilku prostych reguł pomoże zabezpieczyć mobilne urządzenia przed atakami hakerów.

Po pierwsze – uważaj podczas instalowania aplikacji. Zawsze pobieraj je z oficjalnych źródeł. Jeśli tak robisz, pamiętaj, że i to nie daje 100-proc. gwarancji bezpieczeństwa. Cyberprzestępcy bowiem szybko i podstępnie wnikają do smartfonów przez istniejące dziury w oficjalnych i najpopularniejszych aplikacjach. Śledźmy więc, jak często producenci robią aktualizacje i zawsze instalujmy na swoich urządzeniach najnowsze z nich. Czytajmy również dokładnie komunikaty, regulaminy i pozwolenia podczas instalacji. Nie akceptujmy bezmyślnie wszystkich pojawiających się powiadomień, ponieważ przez takie działanie pozwalamy aplikacji na dostęp do Internetu, książki z kontaktami lub skonfigurowanych na urządzeniu kont pocztowych, a nawet bankowych. Najbardziej niebezpieczne jest udzielnie zgody na dostęp do ID abonenta.

Po drugie – SMS-y. Jednym ze sposobów na dostanie się choćby do naszych finansów są SMS-y Premium, które mogą bardzo szybko narazić użytkowników na wysokie rachunki. Równie niebezpieczne są aplikacje, które wykradają kody jednorazowe do bankowych rachunków, przychodzące do nas właśnie w wiadomościach SMS, pozwalające na obejście wieloskładnikowego uwierzytelniania w bankach.

Po trzecie – poczta email. Niezwykle niebezpieczne są wiadomości typu phishing, które możemy odebrać w mobilnej skrzynce emailowej. Badania prowadzone rokrocznie przez Intel Security pokazują, że świadomość użytkowników Internetu w tym zakresie nie jest zbyt wysoka. Wyniki testu przeprowadzonego w 2015 roku na 19 tysiącach użytkowników ze 144 krajów wykazały, że tylko 3% z nas potrafi bezbłędnie zidentyfikować fałszywego maila oznaczającego atak phishingowy. Fałszywy email może zawierać choćby nieprawdziwy rachunek z wezwaniem do zapłaty, może też nas przenieść na spreparowaną stronę podszywającą się np. pod stronę logowania naszego banku. Nie zdając sobie z tego sprawy, otworzymy cyberprzestępcom dostęp do konta i finansów.

Po czwarte – uważaj na publiczne i niezabezpieczone sieci Wi-Fi. Cieszymy się, gdy będąc poza domem, znajdziemy niezabezpieczoną hasłem sieć WiFi, która pozwoli nam bezkosztowo połączyć się z Internetem. Naturalnie jest to duże ułatwienie w naszej komunikacji ze światem. Warto jednak pamiętać, że poprzez publiczne, otwarte sieci hakerzy mogą dostawać się do naszych danych.

Po piąte – hasła. A raczej ich brak. Polityki bezpieczeństwa w firmach często nakazują ustawianie haseł na komputerach PC, aby nikt niepowołany nie mógł skorzystać z tych urządzeń. Tak samo powinny być traktowane smartfony i tablety. Niestety codziennie jesteśmy narażeni na zgubienie czy utracenie naszych urządzeń mobilnych – nie używając haseł dostępowych, ułatwiamy zadanie wszystkim, którzy będą chcieli poznać zawartość kart pamięci np. naszych telefonów.

Zagrożenia czekają na nas na każdym kroku i nawet jeśli wydaje się nam, że stosujemy wszelkie środki bezpieczeństwa, zawsze miejmy wyczulone zmysły. Nadchodzące miesiące i lata przyniosą zdecydowaną intensyfikację zagrożeń, co będzie wiązało się ze wzrostem podłączanych do sieci technologicznych gadżetów. Szacuje się, że w ciągu najbliższych 5-10 lat do sieci zostanie dodanych między 20 a 60 miliardów nowych urządzeń. Według Gartnera liczba ta wyniesie w 2020 roku aż 26 miliardów, czyli nawet 30 razy więcej niż w roku 2009! Oprócz intuicji warto włączyć też systemy zabezpieczające – wielu producentów oferuje także rozwiązania na urządzenia mobilne, często darmowe. Taki program ostrzeże nas o niebezpieczeństwie, nie pozwoli otworzyć strony stwarzającej zagrożenie, ochroni nasze dane i pomoże zlokalizować zagubiony telefon, a nawet usunąć z niego na odległość wszystkie dane.

Źródło: Intel Security