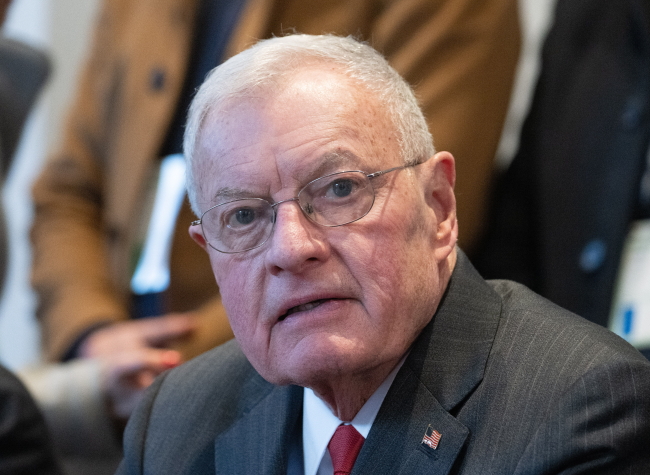

– Jeżeli ktokolwiek dokonałby skutecznego cyberataku na system elektroenergetyczny Polski i wywołał blackout, nie doszłoby może do paniki, ale na pewno destabilizacji społecznej, a na tym w obecnych czasach może niektórym podmiotom zależeć. […] Ważne, aby spółki energetyczne posiadały świadomość konkretnych zagrożeń i typów ataków, które mogą być w nie wymierzone – mówi Piotr Borkowski, prezes Cyber Arms, w rozmowie z BiznesAlert.pl.

Cyber Arms to firma specjalizująca się w monitoringu i wykrywaniu zdarzeń naruszających cyberbezpieczeństwo, obsłudze incydentów, prowadzeniu działań ofensywnych oraz rozwoju defensywnych systemów ochrony organizacji, a także bezpieczeństwie AI.

BiznesAlert.pl: Co obecnie stanowi największe zagrożenie w cyberprzestrzeni z perspektywy spółek energetycznych?

Piotr Borkowski: Największym zagrożeniem są grupy sponsorowane przez państwa wschodnie, szczególnie przez Federację Rosyjską. Mamy operatorów infrastruktury krytycznej i ośrodki badawczo-rozwojowe w zakresie technologii energetycznych, których zadaniem jest m.in. praca nad dywersyfikacją źródeł, dlatego jest to jeden z potencjalnie najbardziej interesujących celów dla Rosji. Tak zwane grupy state-sponsored są znane i monitorowane na świecie a duża część z nich realizuje zaawansowane i ukierunkowane na wybrane cele ataki.

Wiele mówimy o atakach w cyberprzestrzeni i właśnie o najsłynniejszych grupach hakerskich. Czy po ataku możemy stwierdzić, kto konkretnie zaatakował i na czyje zlecenie działał?

Trudno analizować, na czyje zlecenie w danym przypadku działa grupa cyberprzestępcza. Większość grup potrafi doskonale maskować swoje działania. Analiza wsteczna przeprowadzonych ataków często doprowadza nas do np. serwerów proxy przeprowadzających ruch sieciowy przez kraje np. afrykańskie, dalekiej Azji itd. W wielu przypadkach, nie można dokładnie stwierdzić, kto za tym stał w stu procentach. W niektórych przypadkach jednak dokładna analiza postincydentalna, pozwala wychwycić schematy i powiązania z atakami, których pochodzenie już wcześniej udało się określić i na tej podstawie generować konkretne tezy.

Ciągłość działania sektora energetycznego jest istotna z perspektywy percepcji społecznej, gdy pojawiają się pytania typu: czy jesteśmy bezpieczni czy nie. Jeżeli ktokolwiek dokonałby skutecznego ataku na system elektroenergetyczny Polski i wywołał blackout, nie doszłoby może do paniki, ale na pewno destabilizacji społecznej, a na tym w obecnych czasach może niektórym podmiotom zależeć.

W jaki sposób spółki mogą się na to przygotować?

Ważne, aby posiadały świadomość konkretnych zagrożeń i typów ataków, które mogą być wymierzone w sektor energetyczny. Tego można się uczyć nie tylko z doświadczeń Ukrainy, ale z analiz prowadzonych na całym świecie – również np. Korei Południowej czy Korei Północnej, gdzie cyberataki to właściwie chleb powszedni a techniki tam wykorzystywane mogą zaistnieć w zupełnie innym miejscu świata. Analizujemy techniki i taktyki jak również konkretne podatności bądź modus operandi atakujących i na tej podstawie, ucząc się, nasze zespoły bezpieczeństwa mogą się przygotować na konkretny rodzaj zagrożenia. Przygotować nie oznacza w stu procentach zabezpieczyć, bo to nie jest praktycznie możliwe.

Druga rzecz to testowanie zaawansowane/ofensywne. Na przykład nawet jeżeli mamy zespół monitorowania, powinniśmy zweryfikować jaka jest jego jakość. Odpowiedzieć sobie na pytanie, czy wszystko to, co powinno, jest poddane monitoringowi a jeżeli takie jest, to jak szybko jesteśmy w stanie zareagować. To wszystko z naszym zespołem realizujemy na całym świecie, testując zabezpieczenia w sposób ofensywny. Włamujemy się zarówno zdalnie, jak i fizycznie do budynku, patrzymy w jaki sposób zespoły bezpieczeństwa sobie z tym radzą, o ile takie w ogóle są w danej firmie/organizacji.

W ostatnich latach możemy usłyszeć opinie przedstawicieli branży, że na globalnym rynku brakuje specjalistów ds. cyberbezpieczeństwa. Jak to wygląda z perspektywy Cyber Arms?

Rynek dynamicznie się rozwija, natomiast w stronę, która mnie nieco niepokoi. Jestem w tej branży od 20 lat i mogę żartować, że gdy ja rozpoczynałem karierę w cyberbezpieczeństwie, mogłem chodzić na konferencje i opowiadać cokolwiek mi przyjdzie do głowy i potencjalnie, nawet gdybym się mylił to nikt by tego nie wychwycił. Teraz widać, że rynek się rozwinął, ponieważ wiele osób poczuło w tym interes i możliwość zmiany kariery zawodowej. To jednak może powodować, że później w procesach rekrutacyjnych zatrudniane są osoby, które mówią, iż wiedzą wiele, a później rzeczywistość pokazuje , że jest inaczej. Dlatego tak ważna jest weryfikacja, nawet w przysłowiowym „boju”. Nie mówię, żeby nie zatrudniać, bo jeśli ktoś chce się uczyć to już połowa sukcesu. Trzeba jednak dać takiej osobie podstawy do rozwoju i mieć pełną świadomość kompetencji oraz doświadczenia jakie posiada.

Mamy kilka przykładów w Polsce, w których widać chęć testowania możliwości obrony przez cyberatakami. Przykładowo, KGHM organizuje i promuje cyberpoligony, w których spółki mogą testować swoją odporność na ataki. Czy z Państwa perspektywy takie zawody mogą realnie pomóc czy może to bardziej marketing?

Tego typu zawody mają duży sens jako jedna z wielu metod. Otwarte konkursy dla ludzi, tak samo jak cyberpoligony, są potrzebne, ale należy pamiętać, że są to środowiska testowe, nie produkcyjne. One nie uczą jeden do jednego tego, co mogłoby się wydarzyć, choć potrafią niekiedy bardzo trafnie odwzorowywać niektóre ataki i środowiska. Bardzo dobrze dokształcają i uczą ludzi jak działać w zespole. Najlepsze tego typu ćwiczenia to NATO Locked Shields, organizowane przez Sojusz Północnoatlantycki dla krajów członkowskich.

To jedna z metod, natomiast tam ludzie idą przygotowani. Wiedzą, że idą ćwiczyć, a najlepszą formą jest sytuacja, w której nie mają świadomości, że ktoś ich testuje. Wtedy dopiero widać ich wiedzę, czas reakcji i stack technologiczny (rodzaj wykorzystywanych technologii – przyp. red.), z którego korzystają. My jako Cyber Arms potrafimy się nawet „bawić” z takimi zespołami – atakujemy w sposób głośny, oni to odnotowują, odzywają się do osoby odpowiedzialnej za daną maszynę – ona wie, że się odezwą – i my manipulujemy przekazem, czyli przekazujemy tym zespołom błędną informację. Jeśli się znają, będą wiedzieć, że kłamiemy. Często jest jednak tak, że „zamykają incydent i nie ma problemu”. Istnieją różne poziomy weryfikacji w zależności od poziomu dojrzałości organizacji – wyboru należy dokonać indywidualnie analizując swój stan aktualny i potrzeby.

Rozmawiał Jędrzej Stachura

KGHM uczy spółki skarbu państwa jak chronić się przed cyberatakami