– Czy powinniśmy się przygotować na to, że wakacyjne urlopy spędzimy w cieniu ataków cybernetycznych? Całkiem możliwe, gdyż następna fala właśnie się zaczęła. Tym razem Petya – kolejna odmiana czegoś klasyfikowanego do kategorii „ransomware’ czyli oprogramowania blokującego dostęp do zasobów komputera, szyfrującego zawartość dysków i żądającego okupu w wirtualnych walutach – pisze prof. Konrad Świrski z Politechniki Warszawskiej.

Petya jest kolejną odsłoną czegoś, co wcześniej pokazało się pod wdzięczną nazwą WannaCry, a jest nową generacją zagrożeń – z jednej strony paraliżujących wszystkie dostępne i zarażone maszyny, a z drugiej posiadające wyższe zdolności przemieszczania się w sieci i rozprzestrzeniania się na nowe komputery- zagrożeniem jest więc nie tylko klikniecie w zainfekowany plik, ale też bycie włączonym w sieci firmowe.

Poza problemem technicznym polegającym na paraliżowaniu wielu firm i geopolitycznym (atak zaczął się na Ukrainie i według niektórych był rodzajem wstępnego przygotowania nowej generacji wojen hybrydowych),Petya jest niestety spełnieniem koszmarów, które nieśmiało przewidywano wcześniej – a więc profilacją broni cyberinformatycznych z wojskowych laboratoriów do świata rzeczywistego. Wszystkie wstępne analizy wskazują, że Petya podobnie jak wcześniej WannaCry oparta jest bowiem na systemie o nazwie EternalBlue wykradzionego z amerykańskiego NSA, a używanego przez amerykańskie służby do uzyskiwania dostępu do komputerów osób pod specjalnym nadzorem. Problemem głównym jest to, że każda z zabawek militarnych jest znacznie bardziej zaawansowana niż typowe narzędzia grup hakerskich, a niektóre z broni wojskowych nawet bardziej, ponieważ korzystają z tzw. podatności (możliwości nieautoryzowanego dostępu) systemów operacyjnych, o których nikt nie wie , a na pewno nie komercyjne systemy zabezpieczeń. W takich przypadkach – zostajemy praktycznie bezbronni – nawet kupowanie najlepszych programów antywirusowych i ciągła aktualizacja zabezpieczeń, nie uchroni nas przed problemem.

Na razie Patya jest dopiero problemem wstępnym. Pewne jej cechy wskazują na to, że autorami są nieformalne grupy przestępcze korzystające jedynie z części militarnego kodu, aczkolwiek może być to równie dobrze zaplanowane działanie zespołów ofensywnych niektórych państw. Nie przypuszczam aby dobrze zdiagnozowano przyczynę, gdyż we współczesnym światowym IT coraz trudniej złapać kogoś za rękę, a nawet jeśli pokazuje się jakieś dowody to utoną one w sztucznym lub celowym natłoku informacyjnym sfałszowanych informacji i hejtów. Koszmar jednak narasta. Każde z kolejnych uderzeń cybernetycznych może być lepsze i groźniejsze. W patchworku cyberpodwórka nakładać się będą celowe działania profesjonalnych służb specjalnych i wojska (jak na przykład działania Rosji wobec Ukrainy) z już nie amatorskimi, ale quasi-profesjonalnymi atakami grup przestępczych korzystających z wojskowych zabawek. Próbując znaleźć analogie – można sobie wyobrazić, że mamy sytuację, w której z wojskowych laboratoriów wypływają kolejno próbki groźnych biologicznych broni, a niektórzy na szybko zarażają całe populacje i zarabiają na antidotum. Laboratoria są słabo chronione, a cały system globalnego nadzoru nie istnieje.

Trudno znaleźć jakiekolwiek, optymistyczne scenariusze – ataki raczej będą się powtarzać i nasilać i trzeba się będzie przyzwyczaić do coraz bardziej spektakularnych informacji o uziemionych samolotach, nieczynnych bankach czy sparaliżowanych dostawach towarów. IT będzie się oczywiście bronić, jednak trudno opędzać się kijem od mieczy, bo przez chwile przewagę mają systemy ofensywne – puszka Pandory otworzyła się na dobre. W systemach przemysłowych – wracamy do „wieków ciemnoty” i będziemy dalej odcinać każde z połączeń ze światem zewnętrznym i czasami rozważać- o ironio- czy w sytuacji awaryjnej obsługa może przejść na sterowanie ręczne. Jeśli w ogóle da się to wszystko opanować, to najbliższe pół dekady upłynie pod znakiem blokowania, ucinania, ochrony, zabezpieczania i zbierania wszystkiego w kupę po kolejnych atakach. Witamy w nowym świecie… i jak zawsze dziękujemy wojskowym za pomoc.

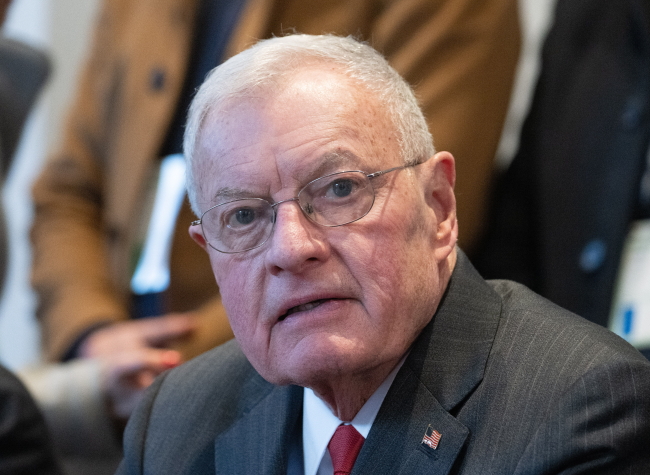

Źródło: Konrad Świrski Blog