Informacja FBI oraz DHS (Department of Homeland Security – Departamentu Bezpieczeństwa Krajowego) z 15 marca bieżącego roku, wzywająca spółki infrastrukturalne i energetyczne do zaktualizowanie swoich systemów bezpieczeństwa, nie jest zaskoczeniem. Już od kilku lat widać wzrost świadomości państw na całym świecie w kwestiach cyberbezpieczeństwa. Taki trend nie bierze się znikąd – pisze Jakub Syta, dyrektor ds. cyberbezpieczeństwa w Exatel.

Infrastruktura w sieci jak fizyczna

O atakach, w które zaangażowane są doskonale zorganizowane, dobrze opłacane i wyposażone grupy hakerów pracują na rzecz rządów, dowiadujemy się coraz częściej. Celami są ważne instalacje takie jak sieć teleinformatyczna, energetyczna, elektrownie, lotniska czy wodociągi – tak zwana Infrastruktura Krytyczna. Dlaczego akurat ona? Chodzi oczywiście o jej wpływ na funkcjonowanie całego społeczeństwa. Bo czy wyobrażamy sobie życie bez prądu czy bieżącej wody w kranach? Właśnie dlatego zabezpieczenie Infrastruktury Krytycznej przed cyberatakami stało się wręcz koniecznością.

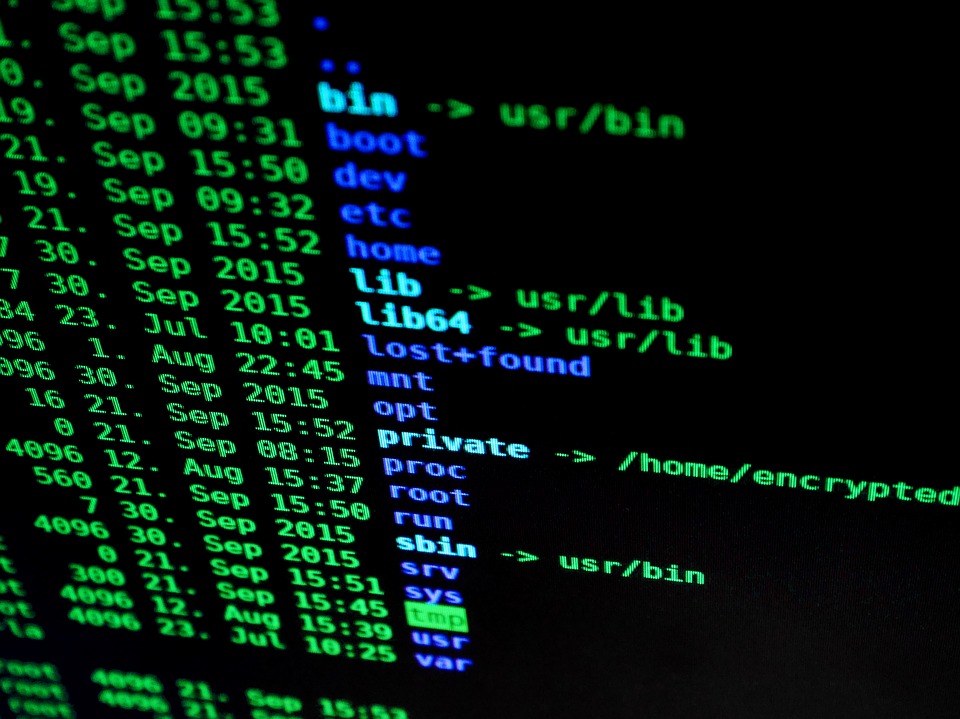

Nasuwa się pytanie – co zrobić, aby skutecznie bronić Infrastrukturę Krytyczną przed cyberzagrożeniami? Po pierwsze – zacząć traktować cyberprzestrzeń na równi z przestrzenią fizyczną. Nikogo nie dziwi wysokie ogrodzenie wokół elektrowni czy kamery nad wejściami do budynków państwowych. Tak samo powinno być z systemami chroniącymi Infrastrukturę Krytyczną przed cyberatakami. Powinny stać się normą.

Instytucje odpowiedzialne za utrzymanie infrastruktury kluczowej dla państwa powinny wykorzystywać wszystkie dostępne narzędzia cyberochrony. Infrastruktura teleinformatyczna powinna być kompleksowo zabezpieczona, aktualna i skonfigurowana zgodnie z najlepszymi praktykami bezpieczeństwa. Organizacja być w stanie wykrywać próby ataków czy „podejrzane zachowania” w czasie rzeczywistym, np. analizując statystycznie ruch sieciowy lub monitorując funkcjonowanie poszczególnych urządzeń końcowych (tj. komputerów czy serwerów). Co więcej – próby dostępu czy kradzieży kluczowych informacji powinny być automatycznie blokowane. A wszelki sygnały płynące z systemów zabezpieczających powinny być na bieżąco korelowane, wskazując na najbardziej niebezpieczne sytuacje.

Podejście całościowe

Wydawać się może, że powyższe wymagania są trudne do osiągnięcia. Nic bardziej mylnego. Tego typu rozwiązania są dostępne na rynku i coraz częściej wykorzystywane – również w polskich przedsiębiorstwach. Problemem jest jednak ich wybiórcze wdrażanie. Bo pojawiają się tylko w tych organizacjach, gdzie decydenci rozumieją istotę sprawy. Jednak sama instalacja odpowiednich urządzeń nie rozwiązuje jeszcze całego problemu. Cyberbezpieczeństwo to nieustanny wyścig z hakerami, którzy szukają nowych możliwości ataku. Dlatego ważne jest ciągle doskonalenie systemu ochrony, bezzwłoczne wykrywanie i reagowanie na potencjalne zagrożenia. Bez tego rzeczywista skuteczność zawsze pozostawi wiele do życzenia. W organizacjach, gdzie cyberbezpieczeństwo nie jest stawiane na liście priorytetów, nie dzieje się dużo w tym temacie.

Osobną sprawą jest to, czy organizacja będzie w stanie wykorzystać informacje pozyskane z systemów cyberbezpieczeństwa. Kompleksowy system bezpieczeństwa generuje tysiące zdarzeń na sekundę, przez całą dobę. Mało kto jest w stanie samemu wdrożyć narzędzia wspomagające i utrzymać zespół ekspertów potrafiących z tego szumu informacyjnego wychwytywać zdarzenia, które są naprawdę istotne. Takie, które wskazują na możliwość kompromitacji (przełamania zabezpieczeń) systemów bezpieczeństwa. Na szczęście, wraz z rozwojem potrzeb w zakresie cyberbezpieczeństwa, są już w Polsce podmioty świadczące tego typu usługi. Sam Skarb Państwa zatrudnia tego typu zespoły, które potrafią skutecznie przeciwdziałać cyberzagrożeniom. Ich większa obecność w spółkach Infrastruktury Krytycznej powinna pozwolić na skokowe podniesienie poziomu bezpieczeństwa. A to powinno nastąpić już niebawem biorąc pod uwagę wymagania Dyrektywy NIS.